Avec une expérience de plus de 15 ans dans l’informatique, nous aidons les entreprises à atteindre leur objectif de digitalisation et de transformation. LeenDIS est une agence technologique axée sur des valeurs dédiées telles que :

6 rue d'Armaillé 75017 Paris

hello@leendis.com

+33 666 710 812

Nous allons étudier un cas de figure…

Voici une simulation :

Nous reprenons notre entreprise locale LeenDIS de 220 personnes, avec différents services. L’ infrastructure informatique est la suivante :

Côté Admin :

Côté serveur :

Côté client :

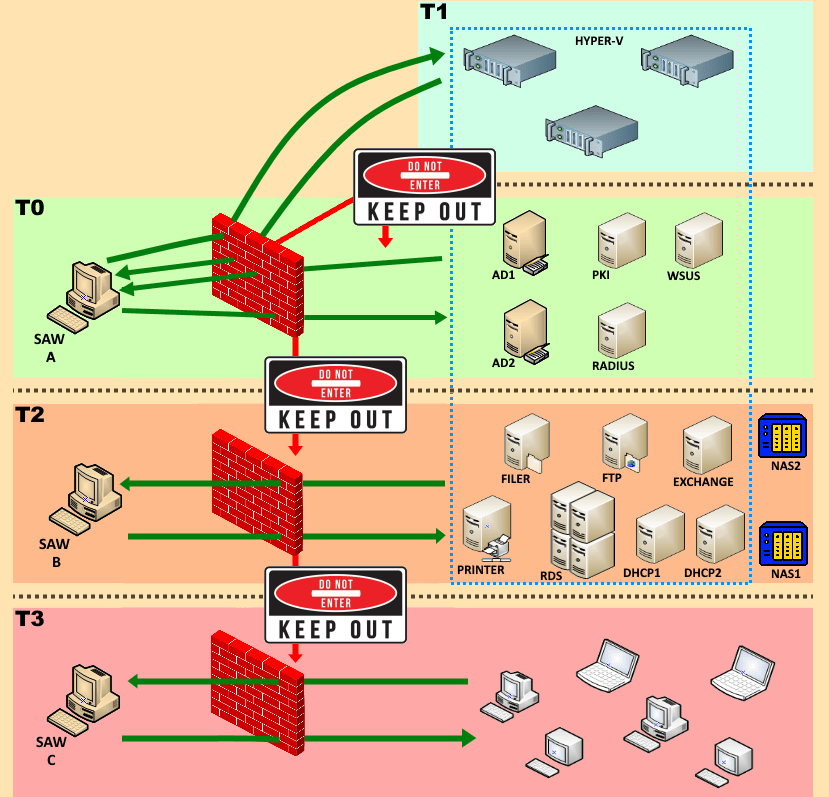

Pour accéder à la plus part des serveurs de manière sécurisée, l’architecture a été construite autour d’une configuration Tiering Model (N-Tier)…

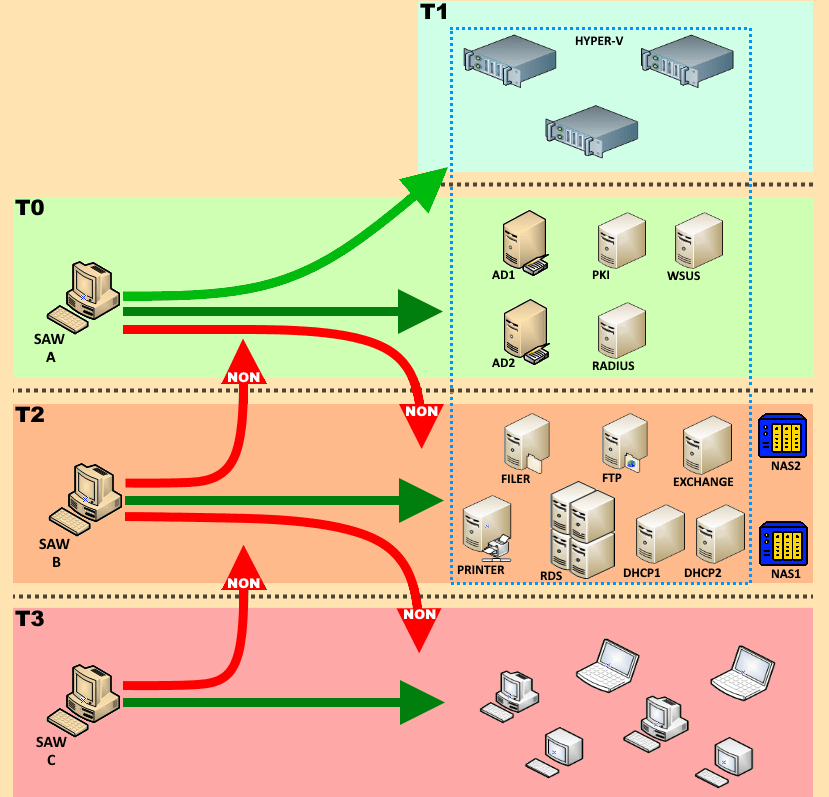

Ce qui se traduit schématiquement par ceci :

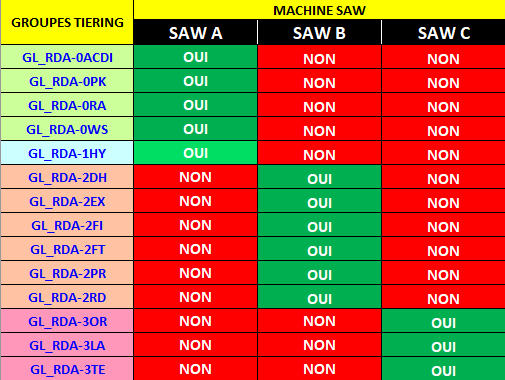

Voici un tableau qui résume les autorisations et les restrictions au niveau du Tiering Model :

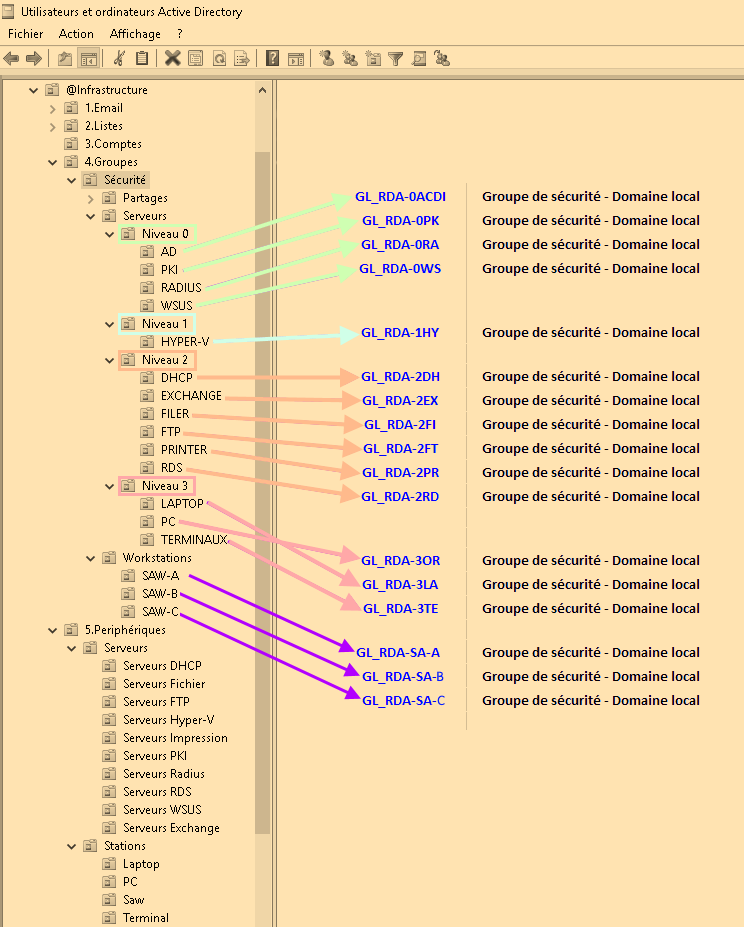

Au niveau des groupes AD avec séparation des niveaux par des OU, cela se traduit comme ceci :

Explication :

Dans l’OU « Groupes/Sécurité/Serveurs », l’arborescence a été calqué sur le Tiering Model. Un groupe de sécurité a été créé pour chaque rôle de serveur. Les noms des groupes doivent rester obscures pour les hackers de passage… Nous ajoutons à ces groupes, les comptes nominatifs des administrateurs habilités et autorisés à accéder à ces serveurs…

Exemples de nom de groupe :

Décryptage :

GL = pour Groupe (Domain) local

RDA = pour Remote Desktop Access

0 = pour le niveau T0

ACDI = pour ACtive DIrectory

—————————————————————-

Décryptage :

GL = pour Groupe (Domain) local

RDA = pour Remote Desktop Access

2 = pour le niveau T2

DH = pour DHcp

—————————————————————-

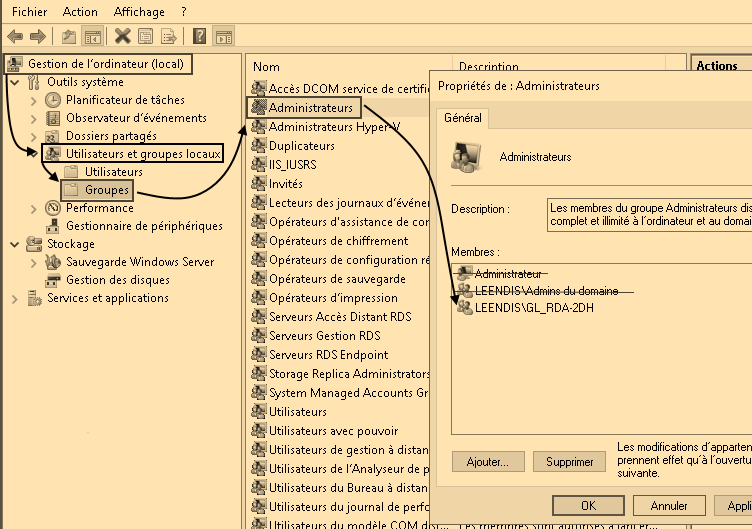

Il ne reste plus qu’à se rendre dans le « gestionnaire de l’ordinateur » des différents serveurs et machines SAW, ensuite dans le conteneur « Utilisateurs et groupes locaux » puis dans le conteneur « Groupes » et enfin dans le groupe « Administrateurs » pour placer le groupe de sécurité qui correspond au rôle de la machine (ici, c’est un serveur DHCP que nous avons…). Désactiver le compte « Administrateur » local (remplacer par deux comptes administratifs, voir section Sécurité des machines, notions avancées et supprimer le groupe « Admins de domaine« .

Pour plus de facilités et de commodités : ajouter, supprimer ou désactiver ces groupes / comptes par GPO, ceci évitera les erreurs ou les oublis… Mais attention, des pirates ou des personnes malveillantes peuvent exploiter ces GPO pour obtenir et déchiffrer les données de mot de passe sans droits d’accès élevés. De telles éventualités peuvent avoir des répercussions considérables sur toute l’infra. Donc attention…

Au niveau réseau, cela se traduit par ceci :

Explication :

En plus du Tiering Model (qui lui agit au niveau des ACL), une infrastructure hermétique a été mis en place au niveau réseau :

Deux manières pour sécuriser :

Ex :

Le Firewall local (serveur) doit-être activé. L’application des règles de Firewall (local et central) vont pouvoir autoriser ou interdire les flux entre les machines SAW et les serveurs mais aussi entre les serveurs d’un niveau identique ou différent.

Ex :

La machine « SAW A » (niveau T0) est autorisé à aller sur les serveurs critiques (niveau T0) et (niveau T1). Mais grâce aux groupes, l’accès à ces serveurs se fera de manière plus fine. Par contre « SAW A » est interdite d’accès sur les niveaux (niveau T2) et (niveau T3).

A bientôt.

Auteur